在当今数字化时代,信息安全已成为企业和个人面临的一大挑战。随着技术的不断进步和网络攻击手段的日益多样化,保护数据免受泄露、篡改或破坏变得尤为重要。因此,我们必须采取一系列措施来应对信息安全风险,确保我们的信息资产得到妥善保护。以下是一些建议:

1. 加强物理安全

- 访问控制:实施严格的访客登记制度,对进入敏感区域的人员进行身份验证,并限制非授权人员的访问。使用生物识别技术如指纹或面部识别来增强安全性。

- 监控与报警系统:安装高清摄像头和运动探测器,以便实时监控重要区域。设置报警系统,一旦检测到异常行为或入侵行为,立即通知安保人员。

- 门禁系统:采用电子门禁系统,确保只有授权人员能够进入关键区域。定期检查和维护门禁系统,确保其正常运行。

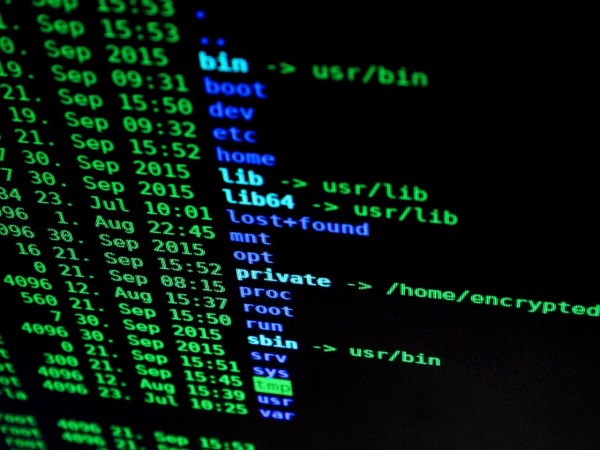

2. 网络安全

- 防火墙和入侵检测系统:部署先进的防火墙软件,以阻止未经授权的访问尝试。使用入侵检测系统来监测和记录可疑活动,以便进行进一步分析。

- 加密技术:对所有传输的数据进行端到端加密,以防止数据在传输过程中被截获。使用强密码策略,要求员工使用复杂的密码,并定期更新密码。

- 定期更新和打补丁:保持操作系统、应用程序和固件的最新状态,以便修复已知的安全漏洞。及时应用安全补丁,以减少潜在的安全威胁。

3. 数据备份和恢复

- 定期备份:制定数据备份计划,包括定期备份关键数据,并将其存储在安全的位置。确保备份数据的完整性和可用性,以便在需要时可以快速恢复。

- 灾难恢复计划:制定详细的灾难恢复计划,以便在发生严重事件时迅速恢复正常运营。确保所有相关人员都了解并熟悉该计划。

- 云备份:考虑使用云备份服务,以便将数据存储在远程服务器上,并提供更好的数据冗余和灾难恢复能力。选择信誉良好的云服务提供商,并确保其符合数据保护法规。

4. 员工培训和意识

- 安全培训:定期为员工提供信息安全培训,包括如何识别钓鱼邮件、如何处理社交工程攻击等。强调员工的安全责任,鼓励他们报告任何可疑活动。

- 安全意识教育:通过内部通讯、研讨会和在线课程等方式,提高员工的安全意识。鼓励员工分享他们的安全经验,以促进整个组织的安全文化。

- 政策和程序:制定明确的信息安全政策和程序,并确保所有员工都了解并遵守这些政策。定期审查和更新这些政策,以适应不断变化的威胁环境。

5. 物理安全

- 访问控制:实施严格的访客登记制度,对进入敏感区域的人员进行身份验证,并限制非授权人员的访问。使用生物识别技术如指纹或面部识别来增强安全性。

- 监控与报警系统:安装高清摄像头和运动探测器,以便实时监控重要区域。设置报警系统,一旦检测到异常行为或入侵行为,立即通知安保人员。

- 门禁系统:采用电子门禁系统,确保只有授权人员能够进入关键区域。定期检查和维护门禁系统,确保其正常运行。

6. 网络安全

- 防火墙和入侵检测系统:部署先进的防火墙软件,以阻止未经授权的访问尝试。使用入侵检测系统来监测和记录可疑活动,以便进行进一步分析。

- 加密技术:对所有传输的数据进行端到端加密,以防止数据在传输过程中被截获。使用强密码策略,要求员工使用复杂的密码,并定期更新密码。

- 定期更新和打补丁:保持操作系统、应用程序和固件的最新状态,以便修复已知的安全漏洞。及时应用安全补丁,以减少潜在的安全威胁。

7. 数据备份和恢复

- 定期备份:制定数据备份计划,包括定期备份关键数据,并将其存储在安全的位置。确保备份数据的完整性和可用性,以便在需要时可以快速恢复。

- 灾难恢复计划:制定详细的灾难恢复计划,以便在发生严重事件时迅速恢复正常运营。确保所有相关人员都了解并熟悉该计划。

- 云备份:考虑使用云备份服务,以便将数据存储在远程服务器上,并提供更好的数据冗余和灾难恢复能力。选择信誉良好的云服务提供商,并确保其符合数据保护法规。

8. 员工培训和意识

- 安全培训:定期为员工提供信息安全培训,包括如何识别钓鱼邮件、如何处理社交工程攻击等。强调员工的安全责任,鼓励他们报告任何可疑活动。

- 安全意识教育:通过内部通讯、研讨会和在线课程等方式,提高员工的安全意识。鼓励员工分享他们的安全经验,以促进整个组织的安全文化。

- 政策和程序:制定明确的信息安全政策和程序,并确保所有员工都了解并遵守这些政策。定期审查和更新这些政策,以适应不断变化的威胁环境。

9. 物理安全

- 访问控制:实施严格的访客登记制度,对进入敏感区域的人员进行身份验证,并限制非授权人员的访问。使用生物识别技术如指纹或面部识别来增强安全性。

- 监控与报警系统:安装高清摄像头和运动探测器,以便实时监控重要区域。设置报警系统,一旦检测到异常行为或入侵行为,立即通知安保人员。

- 门禁系统:采用电子门禁系统,确保只有授权人员能够进入关键区域。定期检查和维护门禁系统,确保其正常运行。

10. 网络安全

- 防火墙和入侵检测系统:部署先进的防火墙软件,以阻止未经授权的访问尝试。使用入侵检测系统来监测和记录可疑活动,以便进行进一步分析。

- 加密技术:对所有传输的数据进行端到端加密,以防止数据在传输过程中被截获。使用强密码策略,要求员工使用复杂的密码,并定期更新密码。

- 定期更新和打补丁:保持操作系统、应用程序和固件的最新状态,以便修复已知的安全漏洞。及时应用安全补丁,以减少潜在的安全威胁。

11. 数据备份和恢复

- 定期备份:制定数据备份计划,包括定期备份关键数据,并将其存储在安全的位置。确保备份数据的完整性和可用性,以便在需要时可以快速恢复。

- 灾难恢复计划:制定详细的灾难恢复计划,以便在发生严重事件时迅速恢复正常运营。确保所有相关人员都了解并熟悉该计划。

- 云备份:考虑使用云备份服务,以便将数据存储在远程服务器上,并提供更好的数据冗余和灾难恢复能力。选择信誉良好的云服务提供商,并确保其符合数据保护法规。

12. 员工培训和意识

- 安全培训:定期为员工提供信息安全培训,包括如何识别钓鱼邮件、如何处理社交工程攻击等。强调员工的安全责任,鼓励他们报告任何可疑活动。

- 安全意识教育:通过内部通讯、研讨会和在线课程等方式,提高员工的安全意识。鼓励员工分享他们的安全经验,以促进整个组织的安全文化。

- 政策和程序:制定明确的信息安全政策和程序,并确保所有员工都了解并遵守这些政策。定期审查和更新这些政策,以适应不断变化的威胁环境。

13. 物理安全

- 访问控制:实施严格的访客登记制度,对进入敏感区域的人员进行身份验证,并限制非授权人员的访问。使用生物识别技术如指纹或面部识别来增强安全性。

- 监控与报警系统:安装高清摄像头和运动探测器,以便实时监控重要区域。设置报警系统,一旦检测到异常行为或入侵行为,立即通知安保人员。

- 门禁系统:采用电子门禁系统,确保只有授权人员能够进入关键区域。定期检查和维护门禁系统,确保其正常运行。

14. 网络安全

- 防火墙和入侵检测系统:部署先进的防火墙软件,以阻止未经授权的访问尝试。使用入侵检测系统来监测和记录可疑活动,以便进行进一步分析。

- 加密技术:对所有传输的数据进行端到端加密,以防止数据在传输过程中被截获。使用强密码策略,要求员工使用复杂的密码,并定期更新密码。

- 定期更新和打补丁:保持操作系统、应用程序和固件的最新状态,以便修复已知的安全漏洞。及时应用安全补丁,以减少潜在的安全威胁。

15. 数据备份和恢复

- 定期备份:制定数据备份计划,包括定期备份关键数据,并将其存储在安全的位置。确保备份数据的完整性和可用性,以便在需要时可以快速恢复。

- 灾难恢复计划:制定详细的灾难恢复计划,以便在发生严重事件时迅速恢复正常运营。确保所有相关人员都了解并熟悉该计划。

- 云备份:考虑使用云备份服务,以便将数据存储在远程服务器上,并提供更好的数据冗余和灾难恢复能力。选择信誉良好的云服务提供商,并确保其符合数据保护法规。

16. 员工培训和意识

- 安全培训:定期为员工提供信息安全培训,包括如何识别钓鱼邮件、如何处理社交工程攻击等。强调员工的安全责任,鼓励他们报告任何可疑活动。

- 安全意识教育:通过内部通讯、研讨会和在线课程等方式,提高员工的安全意识。鼓励员工分享他们的安全经验,以促进整个组织的安全文化。

- 政策和程序:制定明确的信息安全政策和程序,并确保所有员工都了解并遵守这些政策。定期审查和更新这些政策,以适应不断变化的威胁环境。

17. 物理安全

- 访问控制:实施严格的访客登记制度,对进入敏感区域的人员进行身份验证,并限制非授权人员的访问。使用生物识别技术如指纹或面部识别来增强安全性。

- 监控与报警系统:安装高清摄像头和运动探测器,以便实时监控重要区域。设置报警系统,一旦检测到异常行为或入侵行为,立即通知安保人员。

- 门禁系统:采用电子门禁系统,确保只有授权人员能够进入关键区域。定期检查和维护门禁系统,确保其正常运行。

18. 网络安全

- 防火墙和入侵检测系统:部署先进的防火墙软件,以阻止未经授权的访问尝试。使用入侵检测系统来监测和记录可疑活动,以便进行进一步分析。

- 加密技术:对所有传输的数据进行端到端加密,以防止数据在传输过程中被截获。使用强密码策略,要求员工使用复杂的密码,并定期更新密码。

- 定期更新和打补丁:保持操作系统、应用程序和固件的最新状态,以便修复已知的安全漏洞。及时应用安全补丁,以减少潜在的安全威胁。

19. 数据备份和恢复

- 定期备份:制定数据备份计划,包括定期备份关键数据,并将其存储在安全的位置。确保备份数据的完整性和可用性,以便在需要时可以快速恢复。

- 灾难恢复计划:制定详细的灾难恢复计划,以便在发生严重事件时迅速恢复正常运营。确保所有相关人员都了解并熟悉该计划。

- 云备份:考虑使用云备份服务,以便将数据存储在远程服务器上,并提供更好的数据冗余和灾难恢复能力。选择信誉良好的云服务提供商,并确保其符合数据保护法规。

20. 员工培训和意识

- 安全培训:定期为员工提供信息安全培训,包括如何识别钓鱼邮件、如何处理社交工程攻击等。强调员工的安全责任,鼓励他们报告任何可疑活动。

- 安全意识教育:通过内部通讯、研讨会和在线课程等方式,提高员工的安全意识。鼓励员工分享他们的安全经验,以促进整个组织的安全文化。

- 政策和程序:制定明确的信息安全政策和程序,并确保所有员工都了解并遵守这些政策。定期审查和更新这些政策,以适应不断变化的威胁环境。

21. 物理安全

- 访问控制:实施严格的访客登记制度,对进入敏感区域的人员进行身份验证,并限制非授权人员的访问。使用生物识别技术如指纹或面部识别来增强安全性。

- 监控与报警系统:安装高清摄像头和运动探测器,以便实时监控重要区域。设置报警系统,一旦检测到异常行为或入侵行为,立即通知安保人员。

- 门禁系统:采用电子门禁系统,确保只有授权人员能够进入关键区域。定期检查和维护门禁系统,确保其正常运行。

22. 网络安全

- 防火墙和入侵检测系统:部署先进的防火墙软件,以阻止未经授权的访问尝试。使用入侵检测系统来监测和记录可疑活动,以便进行进一步分析。

- 加密技术:对所有传输的数据进行端到端加密,以防止数据在传输过程中被截获。使用强密码策略,要求员工使用复杂的密码,并定期更新密码。

- 定期更新和打补丁:保持操作系统、应用程序和固件的最新状态,以便修复已知的安全漏洞。及时应用安全补丁,以减少潜在的安全威胁。

23. 数据备份和恢复

- 定期备份:制定数据备份计划,包括定期备份关键数据,并将其存储在安全的位置。确保备份数据的完整性和可用性,以便在需要时可以快速恢复。

- 灾难恢复计划:制定详细的灾难恢复计划,以便在发生严重事件时迅速恢复正常运营。确保所有相关人员都了解并熟悉该计划。

- 云备份:考虑使用云备份服务,以便将数据存储在远程服务器上,并提供更好的数据冗余和灾难恢复能力。选择信誉良好的云服务提供商,并确保其符合数据保护法规。

24. 员工培训和意识

- 安全培训:定期为员工提供信息安全培训,包括如何识别钓鱼邮件、如何处理社交工程攻击等。强调员工的安全责任,鼓励他们报告任何可疑活动。

- 安全意识教育:通过内部通讯、研讨会和在线课程等方式,提高员工的安全意识。鼓励员工分享他们的安全经验,以促进整个组织的安全文化。

- 政策和程序:制定明确的信息安全政策和程序,并确保所有员工都了解并遵守这些政策。定期审查和更新这些政策,以适应不断变化的威胁环境。

25. 物理安全

- 访问控制:实施严格的访客登记制度,对进入敏感区域的人员进行身份验证,并限制非授权人员的访问。使用生物识别技术如指纹或面部识别来增强安全性。

- 监控与报警系统:安装高清摄像头和运动探测器,以便实时监控重要区域。设置报警系统,一旦检测到异常行为或入侵行为,立即通知安保人员。

- 门禁系统:采用电子门禁系统,确保只有授权人员能够进入关键区域。定期检查和维护门禁系统,确保其正常运行。

26. 网络安全

- 防火墙和入侵检测系统:部署先进的防火墙软件,以阻止未经授权的访问尝试。使用入侵检测系统来监测和记录可疑活动,以便进行进一步分析。

- 加密技术:对所有传输的数据进行端到端加密,以防止数据在传输过程中被截获。使用强密码策略,要求员工使用复杂的密码,并定期更新密码。

- 定期更新和打补丁:保持操作系统、应用程序和固件的最新状态,以便修复已知的安全漏洞。及时应用安全补丁,以减少潜在的安全威胁。

27. 数据备份和恢复

- 定期备份:制定数据备份计划,包括定期备份关键数据,并将其存储在安全的位置。确保备份数据的完整性和可用性,以便在需要时可以快速恢复。

- 灾难恢复计划:制定详细的灾难恢复计划,以便在发生严重事件时迅速恢复正常运营。确保所有相关人员都了解并熟悉该计划。

- 云备份:考虑使用云备份服务,以便将数据存储在远程服务器上,并提供更好的数据冗余和灾难恢复能力。选择信誉良好的云服务提供商,并确保其符合数据保护法规。

28. 员工培训和意识

- 安全培训:定期为员工提供信息安全培训,包括如何识别钓鱼邮件、如何处理社交工程攻击等。强调员工的安全责任,鼓励他们报告任何可疑活动。

- 安全意识教育:通过内部通讯、研讨会和在线课程等方式,提高员工的安全意识。鼓励员工分享他们的安全经验,以促进整个组织的安全文化。

- 政策和程序:制定明确的信息安全政策和程序,并确保所有员工都了解并遵守这些政策。定期审查和更新这些政策,以适应不断变化的威胁环境。

29. 物理安全

- 访问控制:实施严格的访客登记制度,对进入敏感区域的人员进行身份验证,并限制非授权人员的访问。使用生物识别技术如指纹或面部识别来增强安全性。

- 监控与报警系统:安装高清摄像头和运动探测器,以便实时监控重要区域。设置报警系统,一旦检测到异常行为或入侵行为,立即通知安保人员。

- 门禁系统:采用电子门禁系统,确保只有授权人员能够进入关键区域。定期检查和维护门禁系统,确保其正常运行。

30. 网络安全

- 防火墙和入侵检测系统:部署先进的防火墙软件,以阻止未经授权的访问尝试。使用入侵检测系统来监测和记录可疑活动,以便进行进一步分析。

- 加密技术:对所有传输的数据进行端到端加密,以防止数据在传输过程中被截获。使用强密码策略,要求员工使用复杂的密码,并定期更新密码。

31. 数据备份和恢复

- 定期备份:制定数据备份计划,包括定期备份关键数据,并将其存储在安全的位置。确保备份数据的完整性和可用性,以便在需要时可以快速恢复。

32. 灾难恢复计划

- 详细灾难恢复计划:制定详细的灾难恢复计划,以便在发生严重事件时迅速恢复正常运营。确保所有相关人员都了解并熟悉该计划。

33. 云备份

- 使用云备份服务:考虑使用云备份服务,以便将数据存储在远程服务器上,并提供更好的数据冗余和灾难恢复能力。选择信誉良好的云服务提供商,并确保其符合数据保护法规。

34. 员工培训和意识

- 持续的安全培训:定期为员工提供信息安全培训,包括如何识别钓鱼邮件、如何处理社交工程攻击等。强调员工的安全责任,鼓励他们报告任何可疑活动。

35. 物理安全

36.